计算机网络实验一

本文最后更新于:2023年3月22日 晚上

计网实验一Wireshark抓包、改包等

实验内容一:

实验要求:

使用wireshark在教学楼,咖啡店(或其他提供顾客Wi-Fi的营业性公共场所),寝室三类地点静默观察能听到的数据包,观察wireshark对它的分层解析,尽可能多的描述你看到了什么,以及这三类地方数据包的不同。如果只给你一段wireshark的数据包记录,例如pcap文件,你能区分它是从哪里采集的吗?可行性如何,难点主要在哪里。

实验内容:

1.在教学楼、咖啡店、寝室静默观察数据包

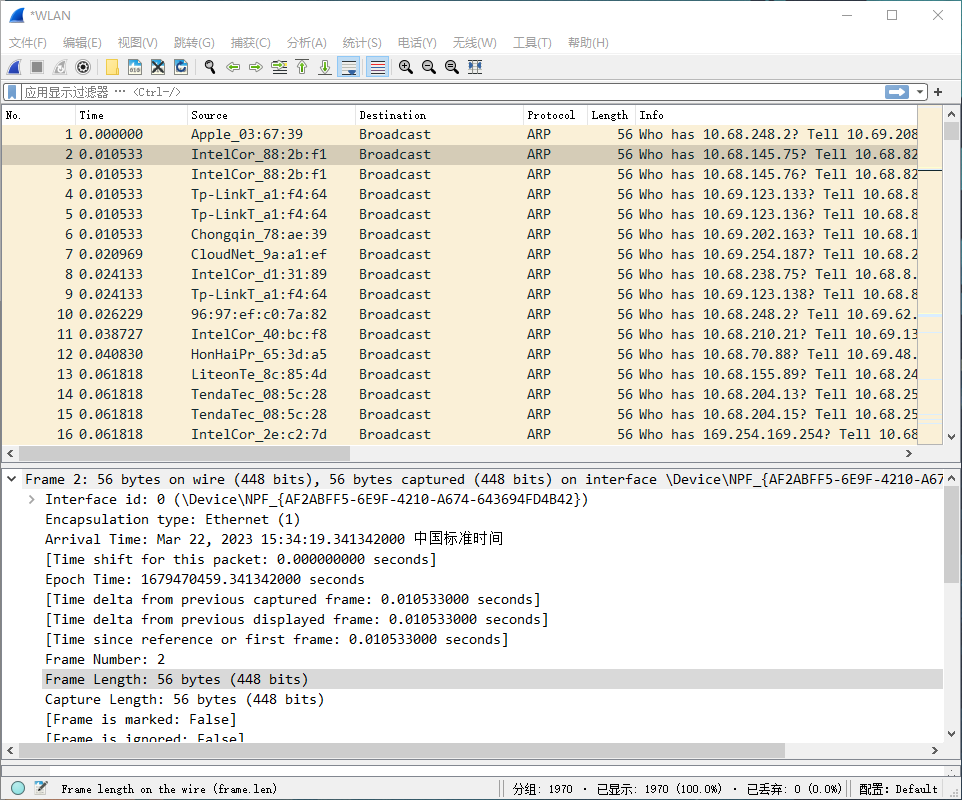

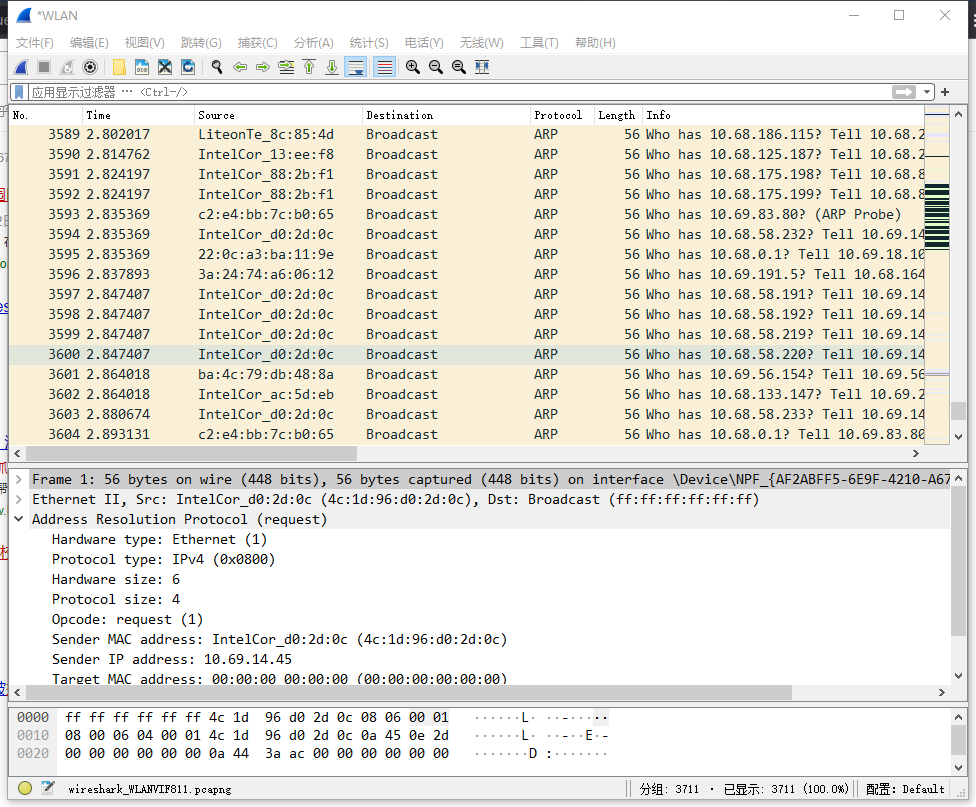

1.1 教学楼观察到的数据包

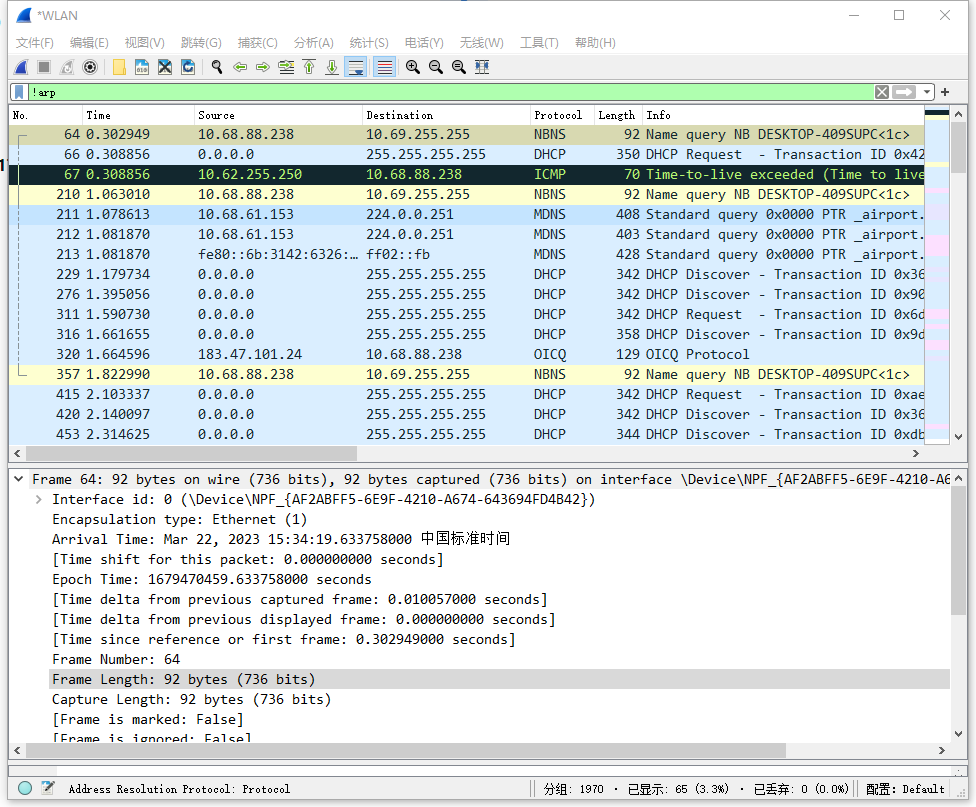

可以看到,绝大多数为 ARP 协议的数据包,其余少量的数据包分别是 NBNS , MDNS , DHCP 等数据包。

ARP数据包:ARP(Address Resolution Protocol)地址解析协议,根据IP地址获取物理地址的一个TCP/IP协议。

由于OSI模型把网络分为七层,IP地址在OSI模型第三层,MAC地址在第二层,彼此不直接通信。在通过以太网发送IP数据包时,需要封装第三层(32位IP地址)和第二层(48位MAC地址)的报头,由于发送数据包时,只知道目标IP地址,不知道其MAC地址,而又不能跨越第二、三层,所有需要使用地址解析协议。

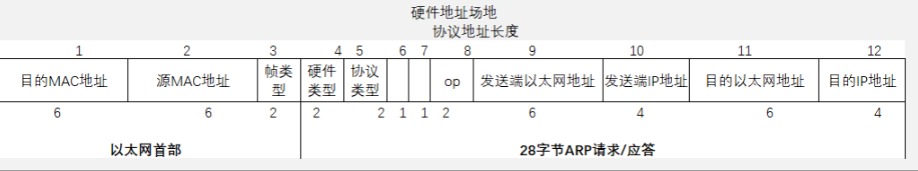

ARP 的报文格式:

字段1:ARP请求的目的以太网地址,全1时,代表广播地址。

字段2:发送ARP请求的以太网地址。

字段3:以太网帧类型表示后面的数据类型,ARP请求和ARP应答此字段为:0x0806。

字段4:硬件地址类型,硬件地址不止以太网一种,是以太网类型时,值为1。

字段5:表示要映射的协议地址的类型,要对IPv4地址进行映射,此值为0x0800。

字段6和7:表示硬件地址长度和协议地址长度,MAC地址占6字节,IP地址占4字节。

字段8:是操作类型字段,值为1,表示进行ARP请求;值为2,表示进行ARP应答;值为3,表示进行RARP请求;值为4,表示进行RARP应答。

字段9:是发送端ARP请求或应答的硬件地址,这里是以太网地址,和字段2相同。

字段10:是发送ARP请求或应答的IP地址。

字段11和12:是目的端的硬件地址和IP地址。

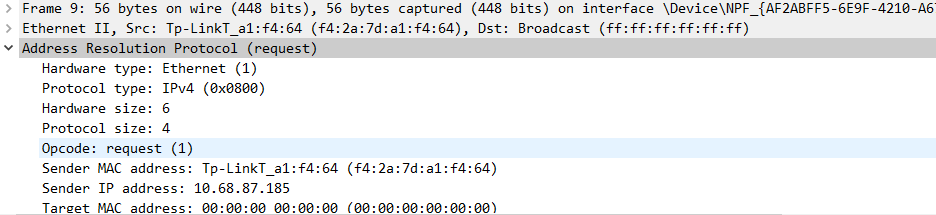

对抓到的 ARP 数据包进行分析:

Frame 9: 56 bytes on wire

指的是这是第9帧数据包的详细信息,这个包大小为56字节。

Ethernet II , Src : Tp-LinkT_a1:f4:64 , Dst : Broadcast

以上内容表示以太网帧头部信息,源地址是Src后的内容,目的地址是全1,即为广播,因为主机PC2不知道PC1主机的MAC地址,这样,局域网内所有设备都会收到该数据包。

Address Resolution Protocol(request)

以上内容表示地址解析协议的内容,request 表示该包是一个请求包。在该包中,包含有ARP更详细的字段信息,如下所示:

Address Resolution Protocol (request) #ARP请求包

Hardware type: Ethernet (1) #硬件类型

Protocol type: IP (0x0800) #协议类型

Hardware size: 6 #硬件地址

Protocol size: 4 #协议长度

Opcode: request (1) #操作码。该值为1表示是个ARP请求包

Sender MAC address: 02:00:04:78:01:7b (02:00:04:78:01:7b) #发送端MAC地址

Sender IP address: 10.1.1.142 (10.1.1.142) #发送端IP地址

Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00) #目标MAC地址

Target IP address: 10.1.1.166(10.1.1.166) #目标IP地址

纵观所有抓到的包,其最大不同在于source的不同,有的是HuaweiTe_09:e8:48,有的是Tp-LinkT_13:68:28等等,这些不同的源应该是不同的同学的host。由于广播的原因,我可以捕获这些包。

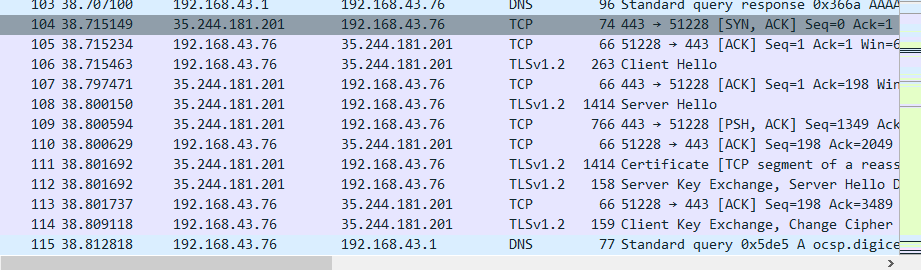

1.2寝室观察到的数据包

由于教室、寝室,均连接校园网,预测结果基本一致

抓包结果:

观察其内容可知,寝室内校园网抓包结果与教室内一致。

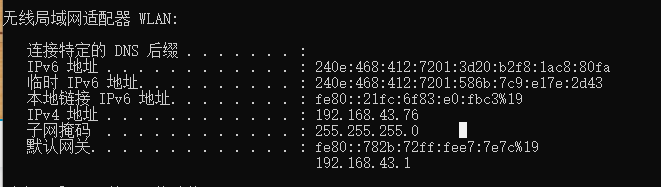

1.3咖啡厅观察到的数据包

首先,确认我的IP地址

收听一段时间后,如图:

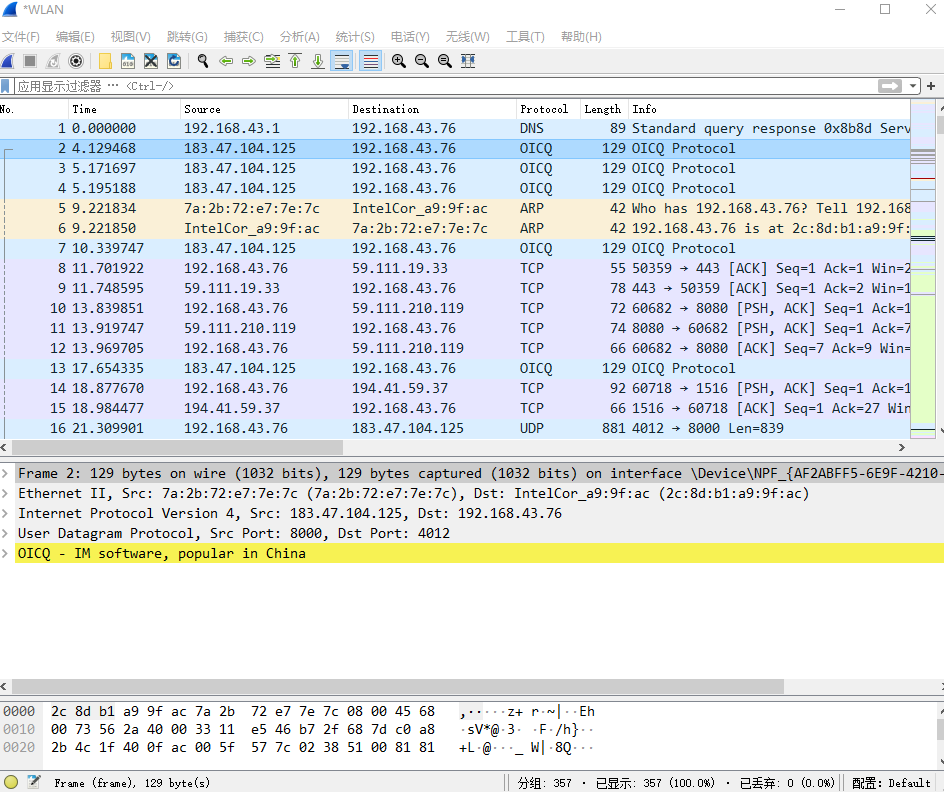

其中有一段TCP握手过程:

查询该ip地址,35.244.128.0 发现是与谷歌云进行链接。

找到其他握手过程,分别查询ip

分别为:网易云,某香港ip,亚马逊云,等等。

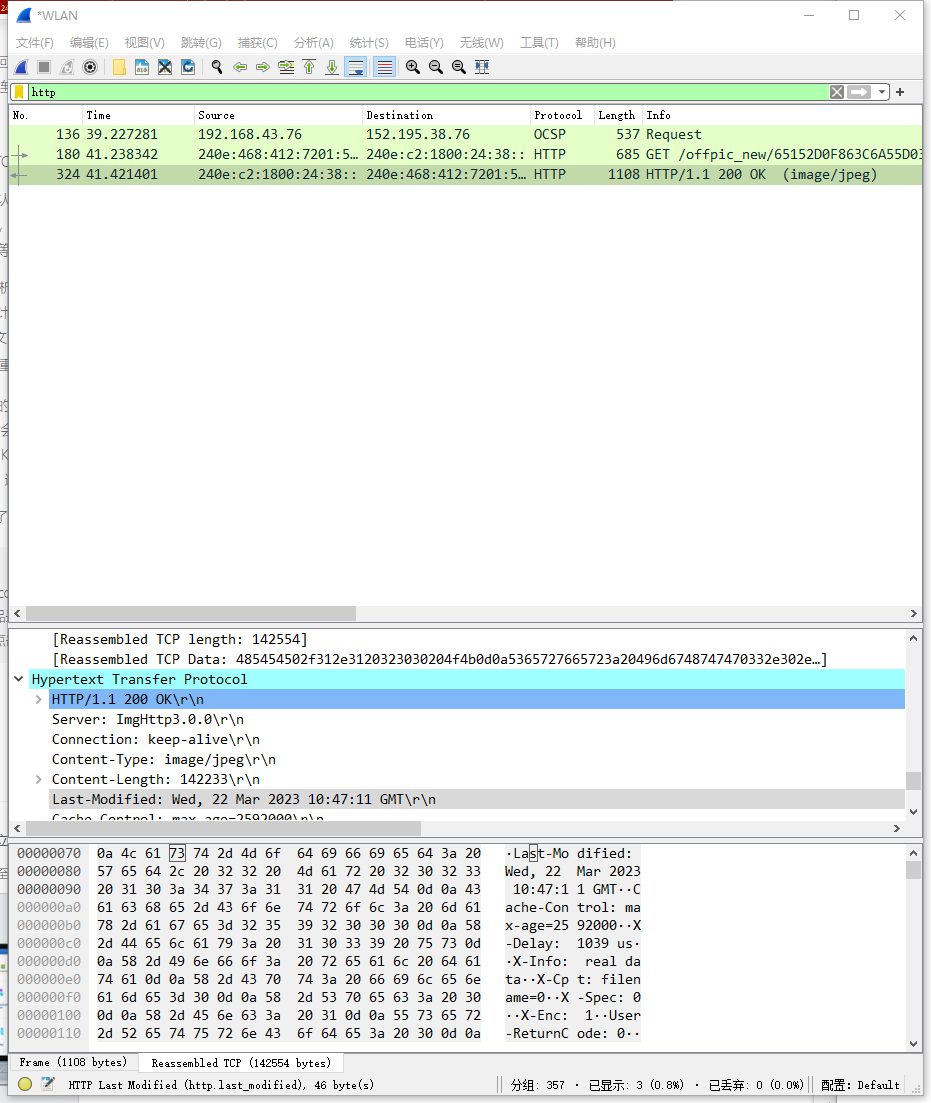

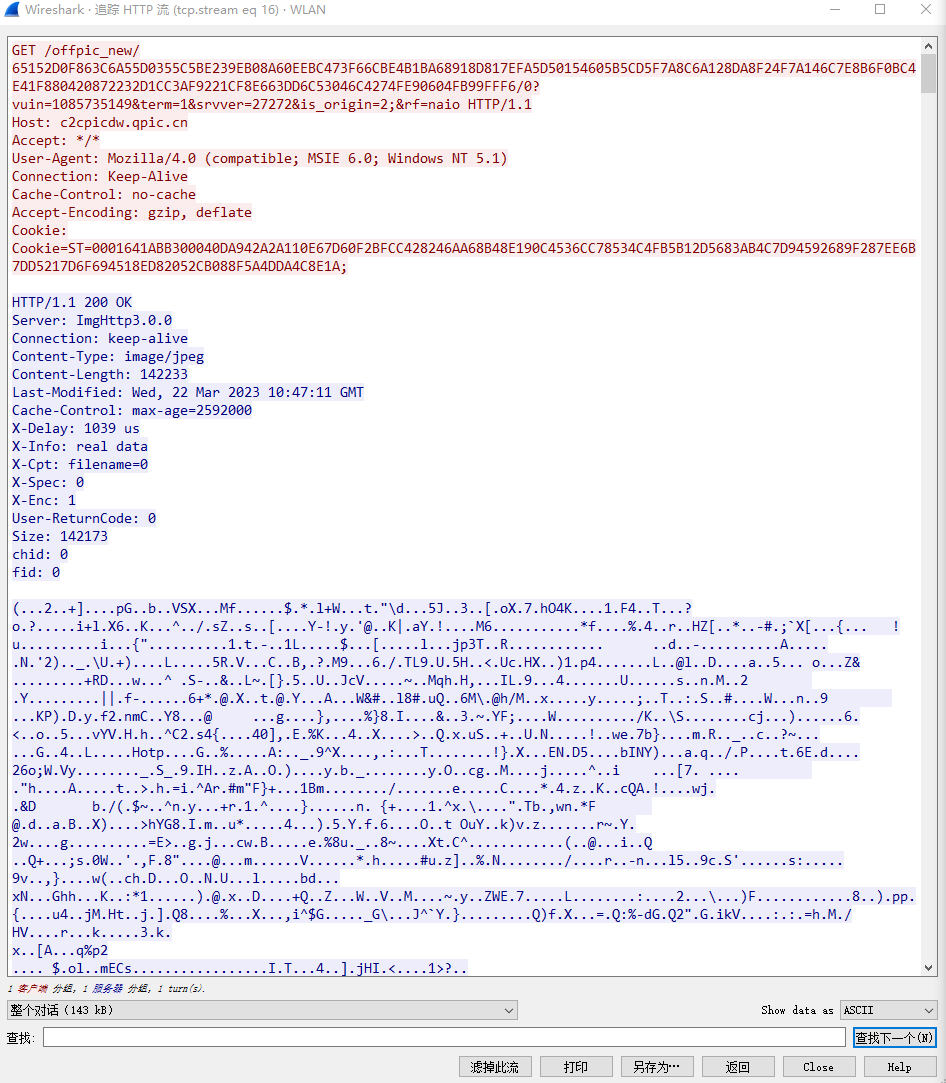

再观察其HTTP协议包:

追踪之:

可以发现这是一个图片的发送。

2.这三种数据的不同:

很显然,咖啡馆的数据包与另外两个相比,信息量更大,有很多TCP协议的握手等过程,以及一部分HTTP协议传输的数据。而链接校园网的寝室与教室,基本上只能接收到一些ARP包,没什么用处。

3.分辨pcap文件来源

目前,分辨有内网隔离的校园网来源的pcap与公开wifi的咖啡厅来源的pcap是比较容易的

但其他情况,就不能轻易下结论了。

实验内容二:

实验要求:

打开你的手机热点,不设置密码,用wireshark观察舍友通过你的手机上HTTP网站,登录学校门户,打开淘宝购物等过程,描述你能看到什么,不能看到什么。讲讲你作为信息安全专业人士,想到了什么?如果这台手机可以被你操控,比如对舍友的信息流注入点什么,那么你又能想到些什么呢?

实验内容:

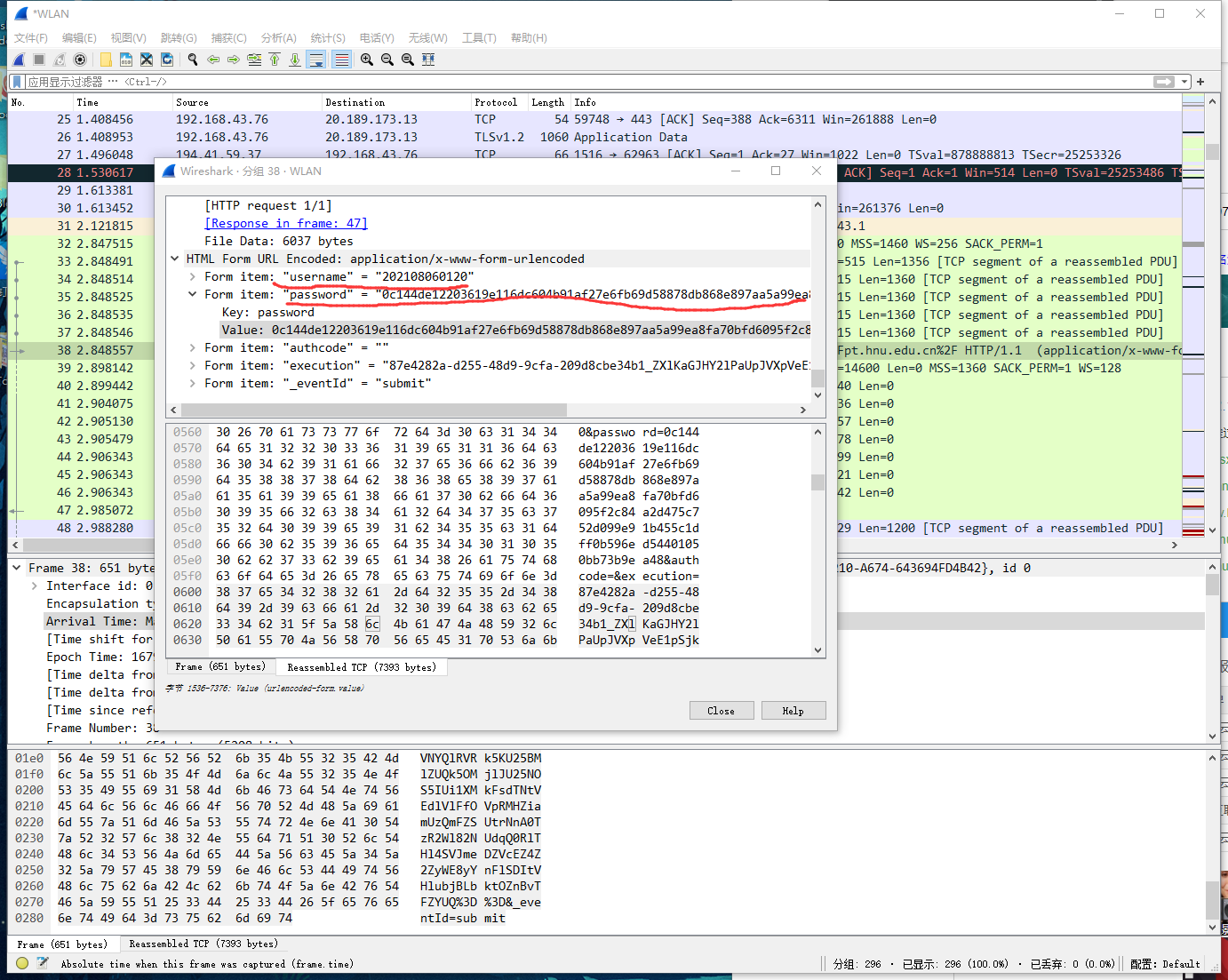

开启热点进行抓包后,有一个HTTP包引起了注意:

可以看到,从这个包内,我能轻松地找到登录时传入的用户名以及经过某种算法计算后的密码值。

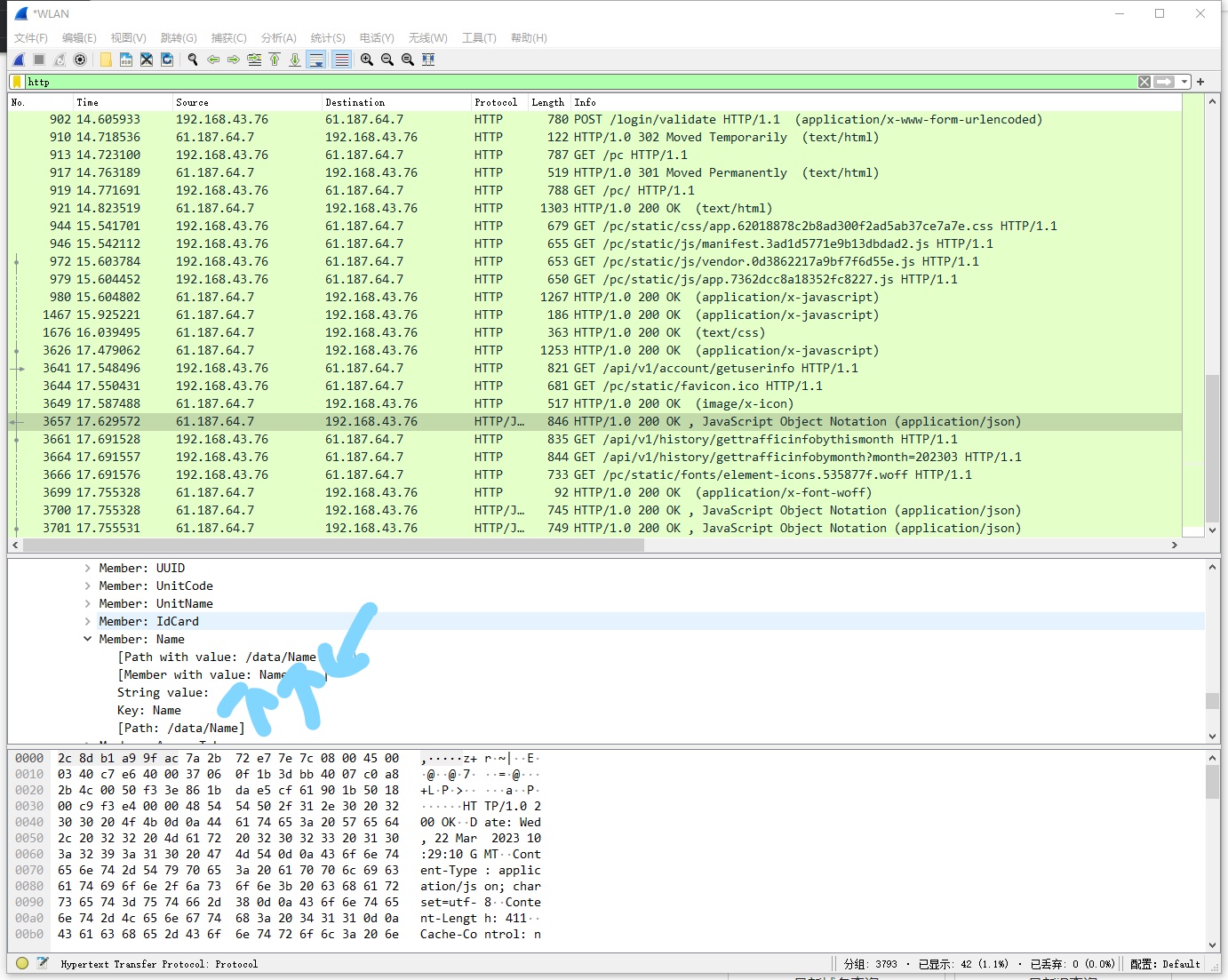

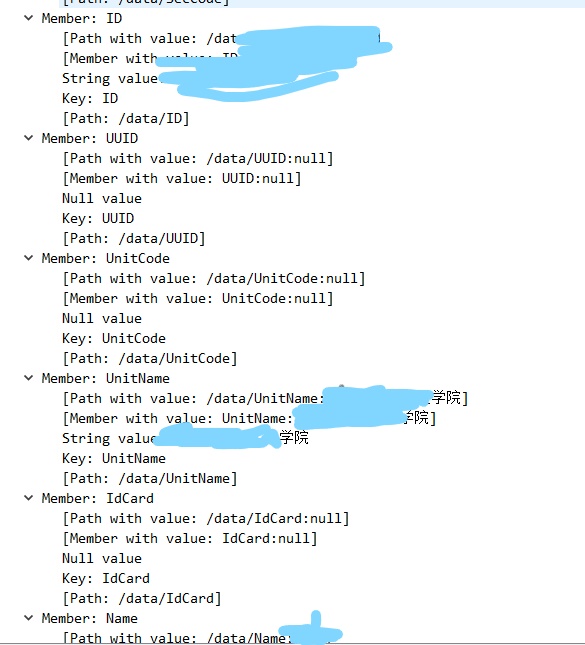

由于HTTP明文传输,我也可以从对校内个人门户的访问过程中读到相关个人信息如下:

以及学院、学号等信息

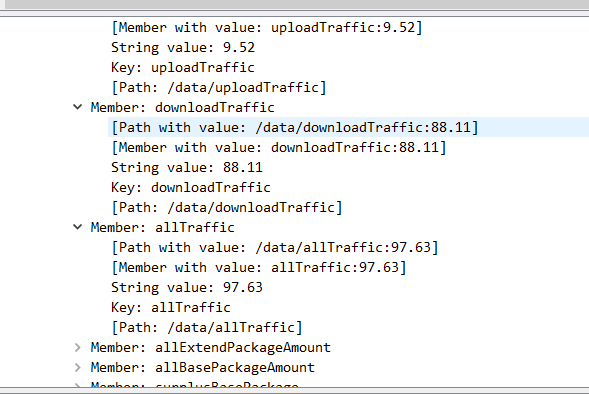

还有我访问的页面–校园网流量使用情况中的数据:已使用 88.11G均可见

可以看出,如果HTTP使用者不做任何加密措施(非协议层次的),通过HTTP协议传输的所有信息,都将完全可见可读,毫无隐私可言,对于敏感信息,更是危及信息安全。

如果我能操纵这个手机

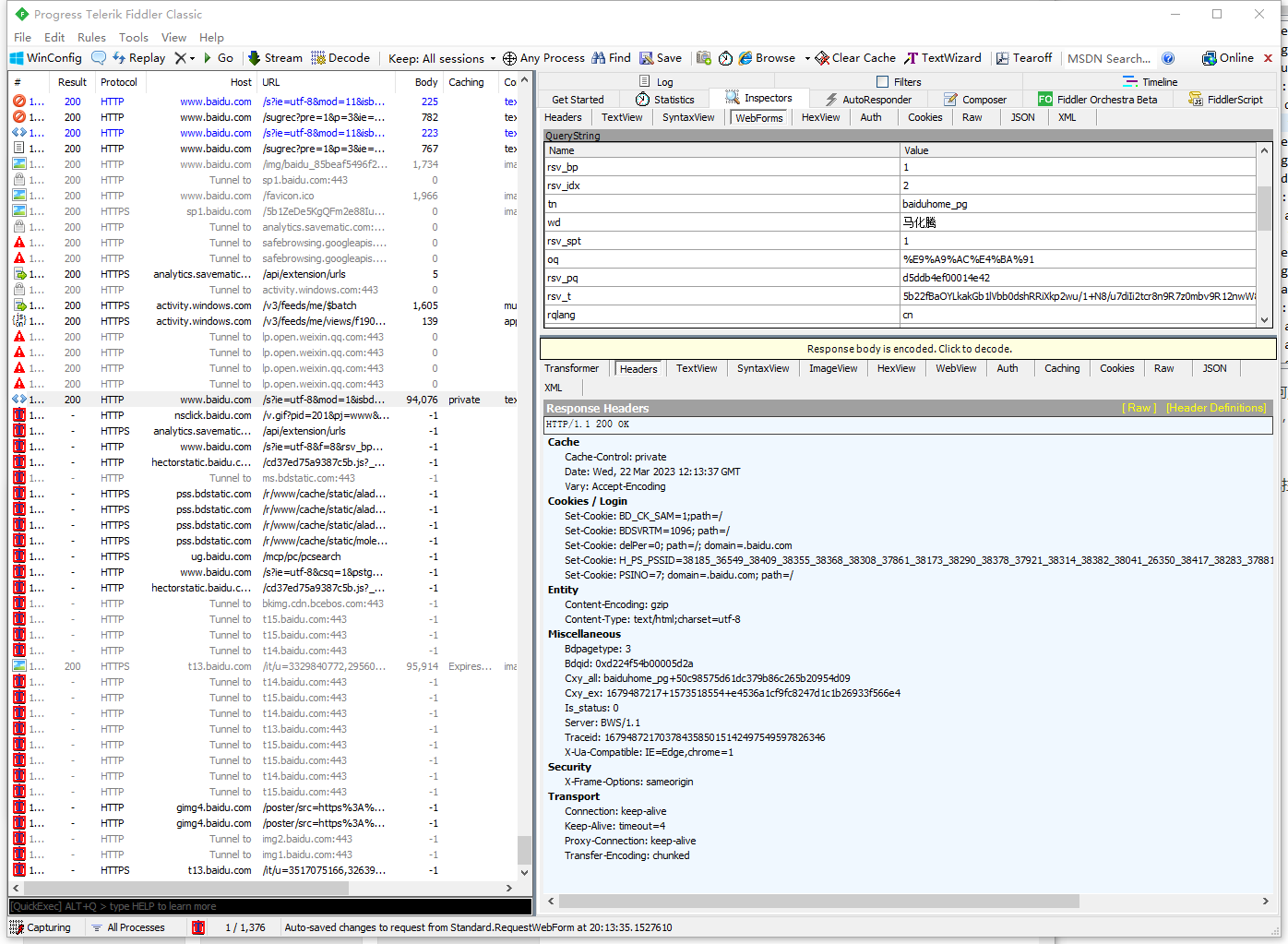

可以进行改包,用fiddler软件进行包拦截,再将其中的数据修改,最后发送出去。

例如:

我搜索马云:

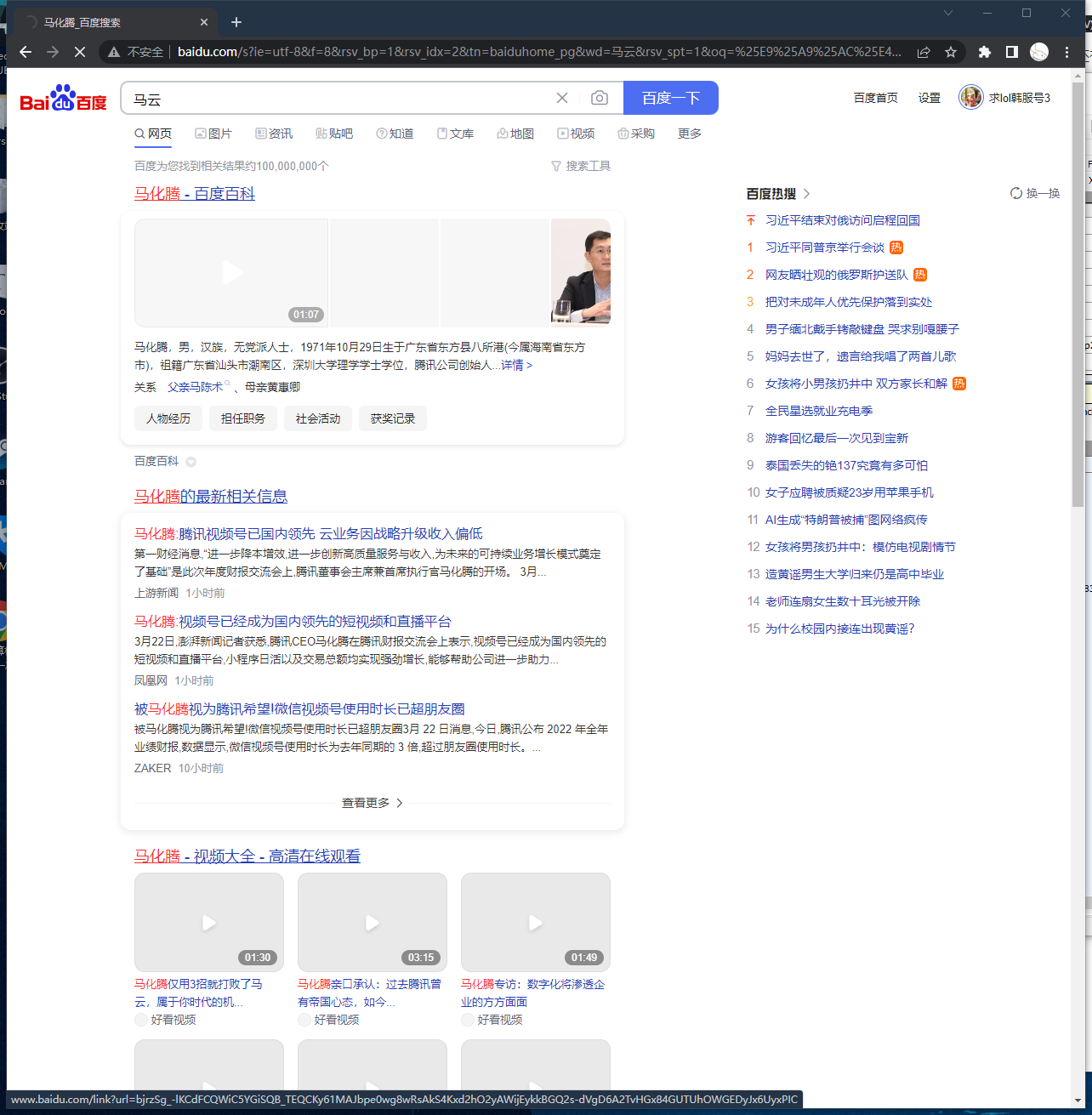

利用fiddler 拦截、改包为马化腾后

发现我的搜索变成了马化腾。

当我能控制这个手机时同理,可以操纵相当一部分的数据流。(需要配置好一些参数,例如主机、端口号8888等,故真实场景内,利用其窃听较为容易,控制很难!)

以上就是本次实验的全部内容

总结与心得

- 通过这次实验,学会了用 wireshark 进行抓包分析,了解了 ARP HTTP TCP 等协议的执行流程,以及其包的结构。

- 通过查阅资料,学会了通过 QQ 电话来查询好友的 IP (无需接通,具体实现请移步个人博客 kawatsuki.com ),以及抓包、拦截、改包等一系列操作,深刻感受到,计算机网络我是可以参与的,过程性参与的。

- 最后,我认为信息安全事业任重道远,网络上很多数据都是透明的,通过 WIFI 抓包等手段,可以很容易地获取之,我们都是透明地无隐私地生活在这个网络社会上!

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!